Mantente al Día con Estafas en Evolución: Ejemplos en la Industria Manufacturera

- Adriana Gutierrez, Digital Media Producer

- 22 sept 2025

- 9 Min. de lectura

Este artículo es solo informativo. Por más que todos detestemos a los estafadores, legalmente (y lamentablemente) no puedo compartir sus datos personales, ya que violaría las leyes de privacidad. Además, muchos roban identidades—solo para rematar el daño. Dicho eso, sí puedo burlarme legalmente de ellos para liberar un poco de nuestra frustración colectiva.

Recuerda: los estafadores pueden “suplantar” correos, haciéndolos parecer legítimos cuando no lo son. Si tienes dudas, revisa los encabezados del correo y haz tu investigación. (Al final te explico cómo hacerlo correctamente.)

Cero Esfuerzo, Cero IQ, Cero Amenaza

Todos hemos visto correos de estafa—empezando por el clásico “Estimado/a señor/a”, como si fuéramos herederos de un tío nigeriano con monóculo y cuenta offshore. En nuestra industria, suelen verse así:

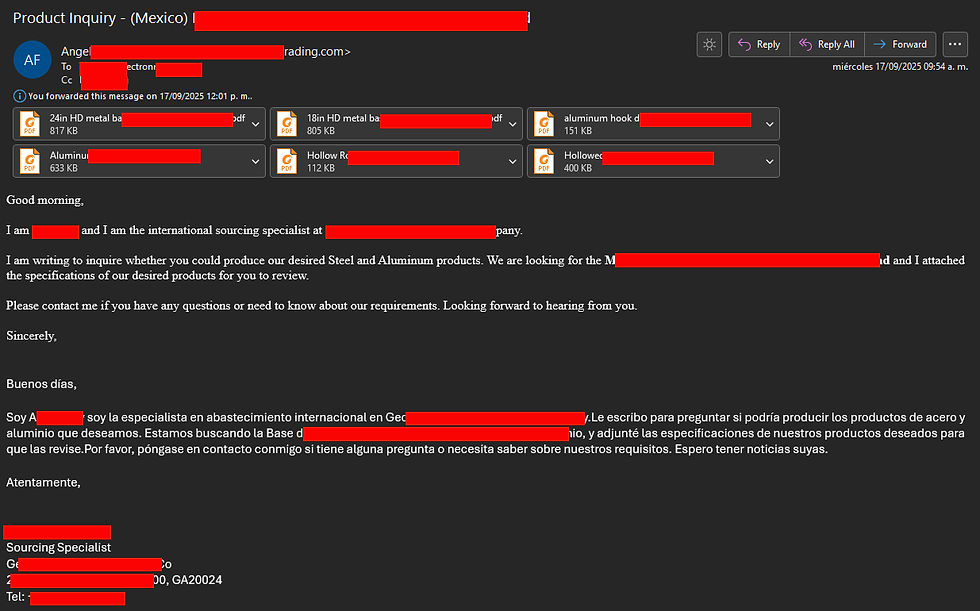

Y también hay estafas más elaboradas como estas:

Este estafador finge ser la CFE—sí, la verdadera Comisión Federal de Electricidad. La que alimenta millones de hogares y no manda correos turbios desde dominios raros. La CFE real usa cfe.mx, no lo que sea que este fraude armó en su sótano. Buen intento. Si la electricidad se midiera en voltios de estafa, esta ni chispeó.

La versión falsa de DocuSign—ahora bajo el nombre artístico de “DocuSing.” Porque nada dice “acuerdo digital seguro” como una app que suena a coro de abuelitas. A+ por creatividad.

Impersonación Digna de un Óscar (Pero Sigue Siendo Estafa)

La estafa de esta semana trajo sorpresa: tácticas que, sorprendentemente, mostraban esfuerzo. Me refiero a PDFs medio convincentes (¡casi sin errores ortográficos!) y hasta un sitio web falso. Déjame empezar desde el principio:

No es raro recibir correos bilingües—especialmente en nuestro giro, donde colaboramos estrechamente con clientes tanto en México como en Estados Unidos. A veces vienen con uno que otro error de dedo. En cuanto este correo llegó a mi bandeja de entrada, lo reenvié directo al departamento de IT (saludos a Adrián 🙌).

Mientras el equipo de IT verificaba que los PDFs fueran seguros, yo hice una investigación aparte sobre la empresa. Lo que encontré no fue sorpresa: la empresa no existe. Aunque hay una entidad con un nombre similar, opera en una industria completamente distinta y está asociada con otra dirección y otro sitio web. La dirección que usó el estafador puede parecer legítima a primera vista, ya que está vinculada a un proyecto industrial en renta. Sin embargo, no corresponde a ninguna razón social registrada, lo cual podría engañar a alguien que solo haga una revisión superficial.

Mientras seguía investigando, encontré su sitio web, que también tenía detalles bastante curiosos:

Contenido mínimo: El sitio solo incluye frases vagas como “nos especializamos en la importación de materias primas de calidad”, sin listado real de productos ni información del equipo.

Lenguaje genérico: Parece una plantilla, no un sitio funcional de una empresa operando.

Sin presencia verificable: No hay evidencia de que esta empresa exista en directorios comerciales legítimos ni en registros de comercio.

Fecha de copyright atorada en 2018: Suele ser señal de un sitio abandonado o hecho al vapor.

Sin redes sociales, certificaciones ni referencias de clientes: Todos los indicadores típicos de una empresa real brillan por su ausencia.

El sitio usa lenguaje genérico, carece de detalles reales de negocio y simula ser una empresa inexistente, con solo dos pestañas visibles.

El dominio está protegido por privacidad—una práctica común entre estafadores.

Se menciona en un correo sospechoso con facturas falsas e instrucciones de empaque llenas de errores tipográficos.

La dirección utilizada está vinculada a un espacio industrial en renta, no a una empresa registrada.

Además, al revisar este sitio con herramientas como Scamvoid o ScamAdviser, aparece como “seguro”. ¿Pero por qué? Aunque Scamvoid/ScamAdviser no detectaron malware, eso no significa que el sitio no forme parte de un esquema fraudulento. Es como revisar si una casa tiene termitas sin notar que está hecha de cartón. Es un sitio apenas armado, diseñado para parecer legítimo cuando en realidad es puro cascarón—una fachada para venderte la idea de que son confiables, especialmente si solo haces una revisión superficial.

Una vez que recibí luz verde de que los PDFs eran seguros de abrir, me metí de lleno a revisarlos. Ahora, un aviso rápido: los estafadores aman enviar PDFs impecables que te hacen bajar la guardia—solo para esconder un enlace malicioso dentro, esperando que lo abras una vez que te ganaron un poco de confianza. Pero en este caso, ¿qué crees? No había enlaces incrustados. Solo contenido realmente entretenido, que verás más abajo.

Las fotos contienen numerosas inconsistencias y errores que vale la pena revisar con atención (principalmente por lo cómico). Ahora bien, esto no fue una estafa de “haz clic aquí y listo”. Fue una estrategia de varios pasos diseñada para ganarse tu confianza, con apariencia profesional, formato bilingüe y enfoque industrial.

Paso 1: Parecer legítimos

Los estafadores enviaron correos bien presentados, sin malware ni enlaces sospechosos—solo PDFs bien formateados que parecían facturas o instrucciones de empaque. Eso fue intencional. Quieren que bajes la guardia.

Paso 2: Construir credibilidad

Los PDFs eran medianamente convincentes. Usaban jerga industrial, formato bilingüe e incluso incluían fotos de productos (aunque con errores). ¿El objetivo? Que pienses: “Tal vez es un proveedor nuevo que olvidamos registrar.”

Paso 3: Retrasar la estafa—hasta que confíes

Al no pedir dinero ni datos sensibles de inmediato, ganan tiempo. Quieren que respondas, que reenvíes el correo internamente, que te involucres. Y ahí es cuando atacan—con una solicitud de pago, transferencia bancaria o documentos confidenciales.

Paso 4: Aprovechar revisiones superficiales

El sitio web que enlazaron parecía “seguro” en ScamAdviser y Scamvoid. Pero era solo una fachada—sin equipo real, sin catálogo de productos, sin presencia verificable. Está diseñado para pasar una revisión rápida, no una investigación profunda.

Los estafadores están evolucionando. Ya no se limitan a errores tipográficos y logotipos mal hechos—ahora montan escenarios estratégicos de legitimidad para engañar a profesionales. En el sector manufacturero, donde el alta de proveedores es frecuente y la comunicación bilingüe es común, esta táctica es especialmente peligrosa. Hoy nos da risa, pero imagina un futuro donde los estafadores realmente invierten tiempo, esfuerzo y dinero en crear sitios web realistas, PDFs pulidos e incluso usar inteligencia artificial.

Revisión de Encabezados – Para Detectar Suplantación o Problemas de Seguridad

La suplantación (spoofing) ocurre cuando un estafador hace que un correo parezca enviado por alguien legítimo—como tu jefe, un proveedor, o incluso tú misma. Aquí te explico cómo detectarlo:

Empieza por lo Obvio

Revisa el nombre y la dirección del remitente. Obsérvalo bien—los estafadores suelen usar direcciones que se parecen mucho a las reales (por ejemplo: support@tectronmeta1mx.com en lugar de support@tectronmetalmx.com).

Busca errores ortográficos o formatos extraños. Las empresas legítimas rara vez envían correos con faltas de ortografía, logotipos rotos o saludos genéricos como “Estimado Cliente”.

Ver los Encabezados del Correo

Los encabezados del correo contienen la información técnica de enrutamiento—es decir, de dónde vino realmente el mensaje. Aquí te explico cómo acceder a ellos (ten en cuenta que estas instrucciones pueden cambiar con futuras actualizaciones):

📧 Proveedor de Correo | 🔍 Cómo Ver los Encabezados |

Gmail | Abre el correo → Haz clic en los tres puntos → “Mostrar original” |

Outlook (escritorio) | Abre el correo → Archivo → Propiedades → Busca “Encabezados de Internet” |

Outlook.com | Abre el correo → Tres puntos → “Ver” → “Ver origen del mensaje” |

Yahoo! Mail | Abre el correo → Tres puntos → “Ver mensaje sin formato” |

Apple Mail | Abre el correo → Ver → Mensaje → Todos los encabezados |

Proton Mail | Abre el correo → Tres puntos → “Ver encabezados” |

Analiza los Detalles del Encabezado

Una vez que hayas abierto los encabezados del correo, busca estas señales:

Return-Path: Debe coincidir con el dominio del remitente.

Received: Muestra el servidor real que envió el correo. Si no proviene del dominio esperado (por ejemplo, microsoft.com), es sospechoso.

Resultados de SPF, DKIM y DMARC: Son verificaciones de autenticación.

Busca que digan:

SPF=pass

DKIM=pass

DMARC=pass

Cuando revisas los encabezados de un correo, verás términos como SPF, DKIM y DMARC. Son protocolos de seguridad que ayudan a verificar si el correo realmente viene del dominio que dice representarlo.

SPF (Sender Policy Framework): Verifica si el servidor que envió el correo está autorizado por el dominio del remitente. Ejemplo: ¿El servidor que mandó el correo tiene permiso para usar @empresa.com?

DKIM (DomainKeys Identified Mail): Usa una firma digital para confirmar que el contenido del correo no fue alterado. Ejemplo: ¿El mensaje fue modificado después de salir del servidor original?

DMARC (Domain-based Message Authentication, Reporting & Conformance): Combina SPF y DKIM para decidir qué hacer si el correo falla las verificaciones. Ejemplo: ¿Rechazar, marcar como sospechoso o dejar pasar el correo?

Estos protocolos aparecen así en los encabezados:

SPF=pass → El servidor está autorizado.

DKIM=pass → La firma digital es válida.

DMARC=pass → El correo cumple con las políticas del dominio.

Si ves fail en cualquiera de ellos:

SPF=fail, DKIM=fail, o DMARC=fail → El correo puede ser falso o suplantado.

Importante: Aunque un correo tenga pass, no garantiza que sea legítimo. Pero si alguno falla, es una señal clara de alerta.

Usa Herramientas en Línea

Puedes copiar y pegar los encabezados del correo en herramientas como:

Google Message Header Analyzer

MXToolbox Email Header Analyzer

Estas herramientas te ayudan a visualizar la ruta del correo y detectar inconsistencias.

Verifica la Reputación del Dominio

Si el correo contiene enlaces a un dominio sospechoso, revísalo con:

ScamAdviser

CanIPhish – Prueba de Suplantación

Como vimos antes, algunos estafadores logran pasar estas pruebas. Aun así, vale la pena hacer esta revisión.

Confía en tu Instinto—y en tu Equipo de IT

Si algo se siente raro, no hagas clic en enlaces ni descargues archivos adjuntos. Reenvía el correo a tu equipo de IT o al área de seguridad para que lo revisen.

Ejemplo de Correo Suplantado: “Apple Support”

Lo que el usuario ve al abrir el correo:

De: Apple Support <support@apple.com>

Asunto: “Tu Apple ID ha sido bloqueado – Se requiere acción inmediata”

Vista previa del cuerpo:

Estimado cliente: Detectamos actividad sospechosa en tu Apple ID. Por favor verifica tu cuenta de inmediato para evitar interrupciones en el servicio. [Verificar ahora]

Elementos visuales:

Logotipo de Apple (baja resolución y ligeramente desalineado)

Botón con estilo similar al de Apple para “Verificar”

Pie de página que imita el aviso legal estándar de Apple (pero sin enlaces ni formato real)

A primera vista, parece legítimo. El nombre del remitente es “Apple Support”, el dominio parece correcto y el mensaje usa urgencia y diseño familiar para presionar al usuario.

Lo que hizo el usuario: Revisó los encabezados

Usando Gmail, hizo clic en los tres puntos en la esquina superior derecha del correo y seleccionó “Mostrar original”.

Lo que encontró en los encabezados:

Return-Path: <support@appleid-alert.com> → No es un dominio oficial de Apple

Received: from mail.fakehost.ru (mail.fakehost.ru. [185.23.56.101]) → El servidor está ubicado en Rusia, sin relación con Apple

SPF: SPF=fail → El servidor que envió el correo no está autorizado para usar el dominio apple.com

DKIM: DKIM=fail → La firma digital no coincide con el dominio de Apple

DMARC: DMARC=fail → Se violó la política de autenticación del dominio

Señales de alerta identificadas

Return-Path falso: Aunque el campo “De” decía support@apple.com, el encabezado reveló appleid-alert.com, que no es un dominio oficial de Apple.

Servidor sospechoso: El correo fue enviado desde un servidor ruso sin relación con Apple.

Fallos de autenticación: Los tres protocolos—SPF, DKIM y DMARC—fallaron, lo que confirma que el correo no fue autorizado por Apple.

Lo que hizo el usuario:

No hizo clic en el botón “Verificar ahora”

Reenvió el correo a su equipo de IT/seguridad

Reportó el dominio al portal de phishing de Apple

Bromas Aparte: La Realidad de las Estafas Futuras

Aunque los errores y nombres raros nos hagan reír, la verdad es seria: los estafadores están evolucionando, y la IA está acelerando su juego. En un caso real, un estafador clonó la voz de un hombre con IA y convenció a su suegra de que lo habían secuestrado. Ella retiró dinero de varios cajeros, todo porque la voz decía: “Mamá, págales. Por favor”.

Esa tecnología ya está entrando al sector manufacturero. Imagina recibir una llamada de alguien que suena exactamente como tu CEO, pidiendo una transferencia urgente a un “nuevo proveedor”. Ya pasó: una empresa británica perdió €220,000 por una voz clonada del ejecutivo de su matriz alemana.

Así que sí, las burlas ayudan. Pero la amenaza es real—y cada vez más inteligente.

Consejos Prácticos Contra el Fraude para el Sector Manufacturero

1. Protocolos de Verificación de Proveedores

Verifica el registro legal: Consulta bases de datos oficiales (como el SAT en México o registros estatales en EE.UU.) para confirmar que la empresa exista.

Solicita documentación oficial: Pide RFC, acta constitutiva y comprobante de cuenta bancaria antes de dar de alta al proveedor.

Verifica el dominio web: Usa herramientas como WHOIS para revisar cuándo se creó el dominio y quién lo registró. Los dominios fraudulentos suelen ser recientes y protegidos por privacidad.

2. Confirmación Multicanal

Llama directamente al proveedor: Usa un número verificado—no el que aparece en el correo sospechoso—para confirmar cualquier solicitud.

Consulta con contactos internos: Si el proveedor fue referido por alguien de tu empresa, verifica esa referencia por otro canal.

3. Revisión de Autenticación de Correos

Capacita al personal para leer encabezados: Enséñales a detectar Return-Paths falsos, fallos en SPF/DKIM/DMARC y servidores sospechosos.

Usa filtros de correo avanzados: Muchas empresas utilizan gateways seguros que detectan dominios suplantados o intentos de impersonación.

4. Revisión de Documentos

Analiza los metadatos de los PDFs: Revisa fechas de creación, autor y enlaces incrustados. Un PDF “limpio” puede contener rastreadores ocultos.

Compara el formato con proveedores conocidos: Las facturas legítimas suelen seguir plantillas consistentes. Si el diseño es raro, es señal de alerta.

5. Evaluación de Sitios Web y Dominios

Busca contenido real: Un sitio legítimo debe tener catálogo de productos, perfiles del equipo, certificaciones y referencias de clientes.

Verifica presencia en redes sociales: Las empresas reales suelen tener cuentas activas en LinkedIn, Facebook o Instagram vinculadas a su dominio.

6. Escalamiento Interno y Reporte

Establece un protocolo de respuesta ante fraudes: Asegúrate de que el personal sepa cómo escalar correos sospechosos a IT o cumplimiento.

Documenta y comparte incidentes: Mantén un registro de intentos de estafa para capacitar al equipo y detectar patrones.

Reflexión Final: Ríe, Aprende, Mantente Alerta

Los correos de estafa pueden parecer chistosos, pero están evolucionando rápido—y el riesgo es cada vez mayor. Lo que empieza como un PDF lleno de errores puede terminar en una voz clonada que convence a alguien de transferir dinero.

El humor nos ayuda a sobrellevarlo. Pero la conciencia nos mantiene seguros.

Así que sí, ríete de los estafadores. Comparte las bromas. Pero también mantente alerta, educa a tu equipo y verifica todo—porque el futuro del fraude no solo es molesto, es peligrosamente convincente.